Assalamu'alaikum Wr. Wb.

Pada artikel ini saya akan menuliskan mengenai bagaimana mengkonfigurasi Routing Dinamis (Dynamic Routing) antara Router MikroTik Routerboard dengan Router pfSense.

a. Pengertian

Routing Dinamis singkatnya, merupakan sebuah kemampuan Router dimana Router tersebut dapat menyesuaikan Tabel Routing nya secara otomatis dengan cara berhubungan dengan Router lain melalui protokol routing yang digunakan (dalam artikel ini OSPF)

b. Latar Belakang

Latar belakang dari diterapkannya Routing Dinamis disini adalah karena Jaringan yang saya administrasi sudah berkembang cukup besar dan akan terlalu banyak konfigurasi apabila menggunakan Routing Statis, juga tentu saja cukup repot dan memusingkan.

Dan latar belakang penggunaan Protokol OSPF sebagai protokol Routing Dinamis disini dikarenakan pertimbangan Skala Jaringan yang nantinya akan saya bangun. Dikarenakan penggunaan Protokol RIP mempunyai kekurangan yaitu memiliki batas 15 Hop, sedangkan OSPF tidak terbatas.

c. Maksud dan Tujuan

Tujuannya adalah agar memudahkan Administrator Jaringan mengkoneksikan seluruh Segmen Jaringan dan dapat membuatnya saling berkomunikasi.

d. Waktu Pengerjaan

Waktu yang diperlukan untuk melakukan konfigurasi ini kurang lebih 10-15 Menit

e. Alat dan Bahan

- PC

- 1x Router MikroTik

- 1x Router pfSense

f. Topologi

Ini merupakan sebagian kecil dari topologi yang sebenarnya,

g. Langkah Pengerjaan

1. Login ke MikroTik

Disini saya akan mengkonfigurasi Mikrotiknya terlebih dahulu, silahkan teman-teman login ke Router masing-masing dengan Winbox.

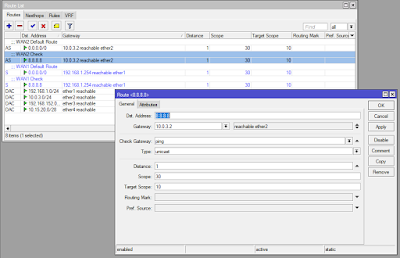

2. MikroTik OSPF: Menambahkan Network

Selanjutnya silahkan buka menu

Routing -> OSPF. Disini kita tidak akan menyentuh apapun selain di Tab Network. Pada tab ini silahkan masukkan Subnet Jaringan yang terkoneksi ke Router MikroTik teman-teman. Disini saya mempunyai beberapa Subnet yang mengarah ke Server dan Jaringan Lab.

Untuk menambahkan, silahkan teman-teman klik tombol

[+]. Kita hanya akan mengubah Network nya saja, untuk Area karena topologi kita masih sangat sederhana dan di pengaplikasian realnya masih di satu gedung maka kita tidak akan membuat Area baru melainkan menggunakan Area defaultnya yaitu Backbone. Untuk diketahui dalam OSPF, Area Backbone atau (0.0.0.0) adalah area default yang harus ada dan biasanya sudah ada secara otomatis.

Konfigurasi OSPF Routing pada MikroTik hanya sampai disini. Selanjutnya kita akan mulai mengkonfigurasi Router pfSense untuk Routing Dinamis OSPF.

3. pfSense OSPF: Perbarui Sistem

Sebelum kita melangkah, silahkan teman-teman pastikan pfSense nya sudah up-to-date dengan melakukan Update. Saya sarankan lakukan Update melalui Console untuk meminimalisir interupsi yang mungkin terjadi.

4. pfSense OSPF: Instalasi Paket Quagga OSPF

Sesudah sistem dalam keadaan Up-to-date, selanjutnya teman-teman dapat melakukan Instalasi Paket Quagga OSPF. Quagga OSPF merupakan paket tambahan yang biasanya ada di Distro Linux ataupun BSD untuk membuat konfigurasi Routing Dinamis seperti OSPF, RIP, dan BGP.

Untuk menginstallnya kita dapat menggunakan Web Configurator dan cukup menuju menu

System -> Package Manager -> Available Packages. Kemudian cari dengan kata kunci "

ospf" lalu Install

Quagga_OSPF. Tunggu beberapa saat sampai Instalasi selesai, akan ada pesan untuk menambahkan beberapa konfigurasi ke /etc/rc.local saat instalasi selesai, kita

abaikan saja pesan ini.

5. pfSense OSPF: Konfigurasi Quagga OSPF - Interface OSPF

Selanjutnya kita mulai mengkonfigurasi Quagga OSPFnya. Menu untuk mengkonfigurasi Quagga OSPF terdapat di menu

Services -> Quagga OSPFd.

Pertama kita akan mengkonfigurasi Interface yang akan diikutkan dalam Routing OSPF ini. Disini saya akan memasukkan Interface WAN yang terkoneksi ke MikroTik, Interface LAN yang terkoneksi ke Switch Lab, dan Interface OPT1 yang terkoneksi ke Server-server Lab.

Untuk menambahkan Interface silahkan menuju Tab Interface Settings dari Menu

Quagga OSPFd lalu klik

Add. Interface yang saya tambahkan dan apa yang saya ubah ketika menambahkannya:

-- WAN

Network Type = Broadcast

Area = 0.0.0.0

-- LAN

Network Type = Not Specified (Default)

Area = 0.0.0.0

Interface is Passive = Yes (checklist)

-- OPT1

Network Type = Not Specified (Default)

Area = 0.0.0.0

Interface is Passive = Yes (Checklist)

Jika teman-teman bertanya kenapa saya memberikan Checklist pada opsi

Interface is Passive di kedua Interface Lokal adalah karena tidak ada Router lagi yang terhubung dengan Interface-interface Lokal tersebut, sehingga akan lebih baik jika kita mengkonfigurasi Interface tersebut menjadi

Stub Network alias Jaringan yang berada di paling ujung dimana

tidak ada Router lagi yang terkoneksi setelahnya.

6. pfSense OSPF: Konfigurasi Quagga OSPF

Jika sudah selanjutnya kita kembali ke

Tab Global Settings. Disini saya hanya akan mengubah:

- Master Password = (Masukkan Password untuk Administrasi CLI Quagga)

- Logging = Yes

- Log Adjency Changes = Yes

- Router ID = (Identitas Router, Dapat diisi dengan IP WAN yang didapat)

- Area = (Masukkan Area yang ingin pfSense masuki)

Simpan konfigurasinya apabila sudah disesuaikan. Kemudian lakukan Restart Service Quagga OSPFd dan Quagga Zebra melalui Menu

Status -> Services dan pastikan kedua service tersebut sudah berjalan.

7. Cek Hasil

Tahap akhir kita lakukan cek untuk mengetahui hasilnya apakah Router MikroTik dan pfSense sudah saling berhubungan melalui Protokol Routing OSPF ataukah belum.

- Cek Hasil melalui MikroTik

Apabila konfigurasi sudah benar dan kedua router sudah saling berkomunikasi maka jika kita membuka menu

Routing -> OSPF -> Neighbors maka akan muncul

Router ID dari pfSense dan Statusnya adalah Full serta Nilai State Change nya sudah pasti lebih dari 1. Selain itu jika kita mengecek Menu

IP -> Route maka akan muncul List baru di Tabel Routing dengan Flag

DAo (Dynamic, Active, OSPF)

- Cek Hasil melalui pfSense

Kita bisa mengecek apakah Router MikroTik sudah berkomunikasi dengan pfSense melalui Menu

Services -> Quagga OSPFd -> Status. Pada bagian

Quagga OSPF Neighbor dan

Quagga OSPF Database akan muncul

Router ID dari MikroTik. Juga jika kita mengecek Tabel Routingnya kita akan menemukan Route baru yang dihasilkan dari OSPF ini, kita dapat mengeceknya melalui Menu

Diagnostics -> Routes.

8. Troubleshoot Masalah Yang Ditemui

Ketika saya mengkonfigurasi ini untuk pertama kalinya, Link-State dari pfSense saya tidak dapat masuk ke MikroTik dan juga sebaliknya, beberapa kali mengulangi juga tetap sama. Masalah mulai sedikit terpecahkan ketika saya mencoba mengganti posisi topologi pfSense dengan Ubuntu Server yang juga menggunakan Quagga untuk Paket Routing OSPF nya. Hasilnya adalah Link-State dari Ubuntu saya dan Interface Lokalnya dapat masuk ke MikroTik dan Sebaliknya.

Usut punya usut, masalah ini disebabkan karena secara default pfSense melakukan tindakan Drop pada semua Paket yang masuk ke Interface WAN. Dan masalahpun terpecahkan dengan menambah Rule baru di Menu

Firewall -> Rules yang isinya adalah untuk melakukan

Pass Packet pada semua tipe protokol alias menerima semua paket yang masuk ke Interface WAN. Meski sedikit berbahaya karena menerima semua paket namun untuk sementara akhirnya masalah terpecahkan dan sekarang MikroTik dan pfSense saya sudah dapat berkomunikasi dan Routing OSPFnya pun berjalan.

h. Referensi

-

Mikrotik Wiki - OSPF Case Studies

i. Kesimpulan

Dengan menggunakan Routing Dinamis kita tidak akan terlalu repot dalam mengkoneksikan segmen-segmen dalam Jaringan yang besar karena kita tidak menambahkan Static Route satu persatu pada setiap perangkat Jaringan yang tentu saja sangat memusingkan dan tidak efisien.

Cukup sekian yang dapat saya tulis, semoga bermanfaat bagi teman-teman semuanya!

Dan seperti biasa, Terima Kasih!

Wassalamu'alaikum Wr. Wb.

Posted by

Fajar Ru